入侵检测国内外发展趋势有何异同?

核心驱动因素

在分析具体趋势之前,首先要理解驱动这些变化的几个核心因素:

(图片来源网络,侵删)

- 攻击面扩大化:云计算、物联网、移动办公的普及,使得传统的网络边界变得模糊,攻击面急剧扩大。

- 攻击手段复杂化:高级持续性威胁、零日漏洞、无文件攻击、AI驱动的攻击等新型威胁层出不穷,传统防御手段难以应对。

- 数据量爆炸:海量的网络流量、日志和系统数据对检测系统的性能、存储和分析能力提出了前所未有的挑战。

- 安全人才短缺:企业缺乏专业的安全分析师,需要自动化程度更高的工具来提升运营效率。

全球(国外)入侵检测发展趋势

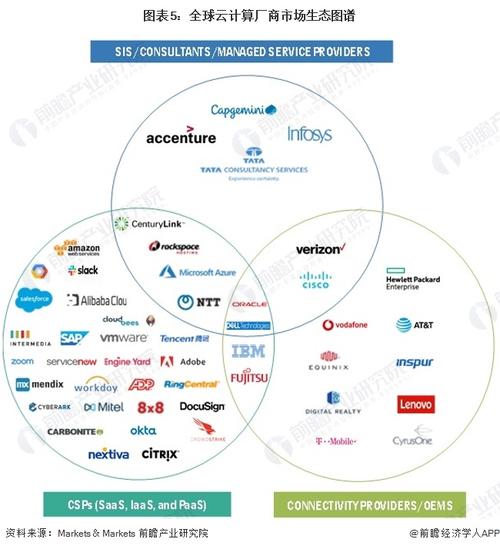

国外的趋势主要由大型科技公司、专业安全厂商和开源社区引领,强调技术创新和生态整合。

检测技术的智能化:AI与ML的深度融合

这是最核心的趋势,机器学习和人工智能正在从辅助角色转变为检测引擎的核心。

- 从“基于规则”到“基于行为”:传统IDS依赖已知的攻击签名(规则),现代IDS通过ML模型学习正常用户、系统和网络的行为基线,从而识别出任何偏离基线的“异常”行为,这种方法对未知威胁(零日攻击)和变种攻击有更好的检测效果。

- UEBA(用户和实体行为分析)的普及:UEBA是AI在IDS中的典型应用,它不仅关注IP地址或端口,更深入分析“谁”(用户/实体)在“什么时间”、“什么地点”、“用什么设备”、“做了什么”,通过建立用户画像,UEBA可以有效检测到内部威胁、账户劫持和权限滥用等复杂攻击。

- SOAR(安全编排、自动化与响应)的联动:检测到威胁不再是终点,现代IDS(尤其是NDR和XDR平台)会与SOAR平台深度集成,一旦检测到高风险事件,系统会自动触发预设的响应剧本,如隔离受感染主机、封禁恶意IP、通知安全团队等,实现“检测-响应”的自动化闭环。

架构的演进:向XDR(扩展检测与响应)和NDR(网络检测与响应)演进

传统的IDS(网络IDS/NIDS、主机IDS/HIDS)正在被更全面的平台所取代或融合。

- XDR(Extended Detection and Response):这是当前最热门的趋势,XDR的核心思想是打破数据孤岛,将来自不同安全产品(如NIDS、EDR、邮件安全、防火墙、云工作负载保护等)的数据进行关联分析,提供一个跨端点、网络、云和邮件的统一威胁视图,它强调的是“检测”与“响应”的深度整合,旨在提供更快的威胁狩猎和事件响应速度。

- NDR(Network Detection and Response):NDR可以看作是现代网络IDS的升级版,它专注于对网络流量进行深度包检测和流量分析,利用机器学习来发现潜伏期长、隐蔽性高的威胁(如C&C通信、横向移动),NDR的优势在于其网络视角,能够看到主机端点看不到的东西,是XDR架构中不可或缺的数据来源。

云原生与SaaS化

随着企业全面上云,安全能力也必须跟上云的步伐。

(图片来源网络,侵删)

- 云原生IDS:传统的IDS是为物理和虚拟环境设计的,难以适应云的动态性和弹性,云原生IDS作为容器、Kubernetes等云原生环境的一部分,提供原生的安全能力,例如对容器行为、API调用和Pod间流量的监控。

- SaaS化交付:越来越多的IDS产品以SaaS(软件即服务)的形式提供,用户无需关心硬件采购、软件部署和维护,只需通过API或探针将数据上传到云端安全平台进行分析,这种模式降低了使用门槛,并利用云的强大算力进行实时分析。

威胁情报的高度整合

现代IDS不再是“闭门造车”,而是积极融入全球威胁情报生态。

- 实时威胁情报驱动:IDS会实时接收来自全球商业情报源、开源社区和厂商共享的威胁情报(如恶意IP、域名、文件哈希、攻击者TTPs),并将其用于动态地更新检测规则和阻断策略,实现对已知威胁的快速反应。

- 威胁狩猎的主动化:基于积累的大量数据和威胁情报,安全分析师可以利用IDS进行主动的威胁狩猎,即在攻击发生前,通过假设和搜索来发现潜在的威胁和漏洞。

国内入侵检测发展趋势

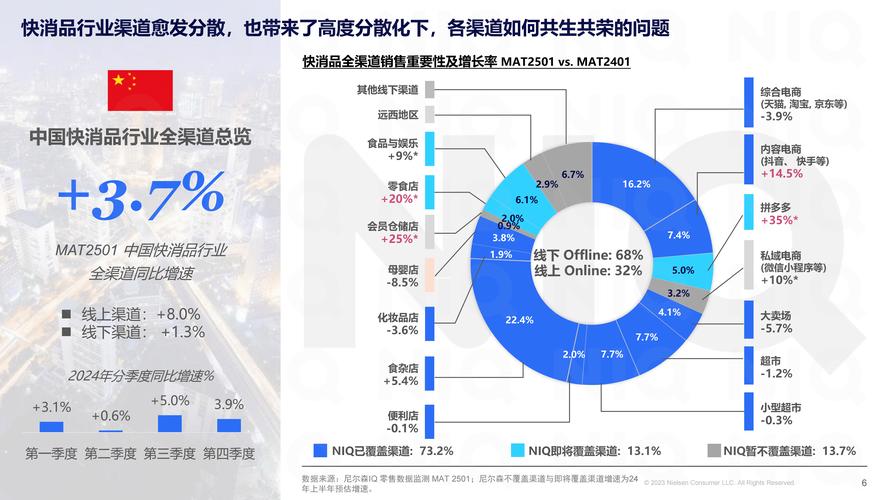

国内的发展趋势与全球方向基本一致,但有其独特的侧重点和驱动力,如政策合规、国产化替代和特定场景的应用。

紧跟国际潮流,但更强调“合规”与“等保”

国内的安全建设在很大程度上受到国家法律法规的驱动。

- 等保2.0/3.0的强制要求:《网络安全法》和“等级保护”制度是推动国内安全产品采购和部署的最强动力,国内IDS厂商的产品必须满足等保2.0/3.0中关于入侵检测的具体要求(如日志留存、审计分析、入侵防范等),这使得“合规”成为国内IDS发展的一个重要标签。

- 国产化替代(信创):在国家政策推动下,党政军和关键信息基础设施领域正在加速推进信息技术应用创新(信创),这为国内安全厂商(如奇安信、启明星辰、深信服、天融信等)带来了巨大的市场机遇,其IDS产品也必须适配国产化的CPU、操作系统和数据库。

XDR理念的本土化实践

国内主流安全厂商都在积极布局XDR,但实现路径和侧重点有所不同。

(图片来源网络,侵删)

- 以自身产品生态为基础:国内XDR解决方案通常由头部安全厂商主导,将其已有的EDR、NDR、WAF、SIEM等产品进行深度整合和数据打通,形成一个“全家桶”式的解决方案,这与国外更开放、基于标准API的生态有所不同。

- 更强的“运营”导向:国内XDR平台非常强调“安全运营中心”的理念,将XDR平台作为SOC的核心,整合了资产管理、漏洞管理、威胁情报、工单管理等功能,旨在为企业提供一站式、可落地的安全运营服务。

针对特定威胁场景的强化

国内企业面临的安全威胁具有其独特性,这促使IDS在特定场景下进行功能强化。

- APT攻击检测:由于地缘政治原因,国内企业,尤其是能源、金融、政府等行业,是高级持续性攻击的重点目标,国内IDS厂商在APT攻击的检测和溯源分析方面投入了大量研发,通过关联多种日志、结合威胁情报来构建更有效的APT防御体系。

- 物联网安全:中国是全球最大的物联网市场,物联网设备的安全问题日益突出,国内出现了许多专注于物联网安全的IDS/NDR产品,能够对海量、异构的IoT设备进行资产盘点、行为监控和异常检测,防止其成为僵尸网络的一部分。

AI技术的快速应用与“实战化”

国内厂商在AI应用上非常迅速,并强调其在实际攻防场景中的效果。

- 攻防演练驱动:国内大量的“攻防演练”活动(如“护网行动”)为AI模型的训练和验证提供了丰富的实战数据,基于这些数据训练出的模型,在检测真实攻击时效果更好。

- 自动化与智能化运营:与全球趋势一致,国内也大力发展SOAR和自动化响应能力,旨在解决安全人才短缺的问题,提升安全事件的处置效率。

总结与对比

| 维度 | 全球(国外)趋势 | 国内趋势 |

|---|---|---|

| 核心驱动力 | 技术创新、应对新型复杂威胁 | 政策合规(等保)、国产化替代(信创) |

| 技术架构 | XDR、NDR成为主流,强调开放生态和跨域数据关联 | XDR本土化实践,以厂商自身产品生态为基础,强调SOC运营 |

| AI应用 | 深度融入UEBA、异常检测,注重算法的先进性和前瞻性 | 快速应用AI,强调在APT检测、攻防演练等实战场景的效果 |

| 市场格局 | 多样化,有大型科技巨头、专业安全厂商和开源社区 | 头部厂商集中度高(奇安信、启明星辰等),市场竞争激烈 |

| 交付模式 | SaaS化、云原生趋势明显 | 混合交付模式(本地化部署满足合规,SaaS化逐步兴起) |

| 威胁焦点 | 零日攻击、无文件攻击、勒索软件、供应链攻击 | APT攻击、物联网安全、数据安全、供应链安全 |

未来展望

- AI将无处不在:AI不仅是检测引擎,也将用于自动化响应、漏洞预测甚至主动防御。

- 检测与响应的界限进一步模糊:未来的安全平台将是“检测即响应,响应即检测”的智能闭环系统。

- 数据是核心资产:谁能更有效地采集、处理、关联和分析安全数据,谁就能在未来的安全竞争中占据优势。

- 零信任架构的融合:IDS将从被动地“检测入侵”转向主动地“验证信任”,成为零信任安全架构中验证设备、用户和会话可信度的重要一环。

无论是国内还是国外,入侵检测技术都在经历一场深刻的变革,其最终目标是构建一个更智能、更主动、更自适应的安全防御体系,以应对日益严峻的网络安全挑战。

文章版权及转载声明

作者:99ANYc3cd6本文地址:https://bj-citytv.com/post/4311.html发布于 01-16

文章转载或复制请以超链接形式并注明出处北京城市TV